Expertos de Symantec y Kaspersky descubren que el troyano ‘Regin’ podría ser creación de la NSA

Hace unas semanas SPIEGEL publicó el código fuente de un programa malware de la NSA conocido internamente como QWERTY.

Hoy se sabe por la mano de expertos, que el troyano Regin, utilizado en docenas de ataques alrededor del mundo, no es nada más y nada menos que el mismo, o al menos eso da a indicar.

A inicios de este mes, SPIEGEL publicó un artículo basado en los documentos puestos a disposición por Edward Snowden, describiendo a las armas digitales complejas que van siendo desarrolladas por los servicios de inteligencia de los Estados Unidos y otros lugares. Además de ello fueron publicados muchos otros documentos, así como también el código fuente de ejemplo del malware denominado QWERTY encontrado en los archivos de Snowden.

Para la mayoría de lectores, ese código fuente significaría 11 páginas con caracteres aleatorios aparentemente impenetrables. Pero expertos junto a la compañía de seguridad Kaspersky compararon el código con programas malware que ya tenían en su base de datos. Lo que encontraron fueron claras similitudes con una cyberarma muy elaborada que ha estado en los encabezados de noticias desde Noviembre del año pasado.

Kaspersky y la compañía de seguridad estadounidense, Symantec, ambos reportaron por primera vez , el descubrimiento de un sistema de cyberarma al que denominaron “Regin”. De acuerdo a Kaspersky, el malware ha estado en circulación por más de 10 años y ha sido utilizado al menos en 14 países, incluyendo Alemania, Bélgica y Brasil entre otros.

Symantec lo mencionó como una amenza “áltamente compleja”. Muchos de sus objetivos fueron parte del sector de telecomunicaciones, pero otros incluían compañías de energía y aerolíneas. Ambos, tanto Kaspersky como Symantec no se abstuvieron de usar superlativos para describir al programa malware, calificándolo como “una herramienta de espinaje de primer nivel” y como el cyber arma más peligroso desde Stuxnet, el malware utilizado para atacar el programa nuclear de Irán.

“Estamos seguros que estamos viendo el módulo de keylogger de Regin” menciona Costin Raiu, jefe de investigaciones de Kaspersky, refiriéndose al código publicado por SPIEGEL. Un keylogger es un programa que puede registrar las teclas que vamos presionando al escribir — de tal forma que la información de acceso a nuestras diferentes cuentas (contraseñas, emails y documentos de texto), se capturadas para luego ser enviadas a la dirección que el programador del malware decida.

Análisis

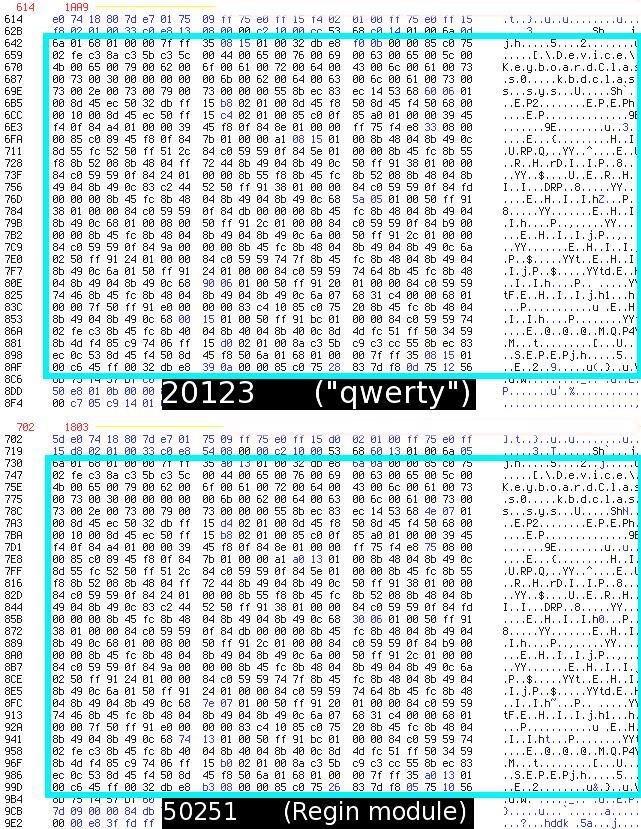

El módulo de QWERTY consiste en tres archivos binarios junto a otros archivos de configuración. Un archivo del paquete es particularmente interesante, el archivo 20123.sys.

Analizaron el archivo mencionado, y aseveran que es el módulo núcleo (kernel) del keylogger. Fue vuelta a ser creada usando su código fuente y coincide con un módulo usado en el malware Regin.

Hicieron una comparación binaria utilizando un visor hexadecimal para mostrar las similitudes entre ambos binarios:

La mayoría de código en común pertenece a la función que accede al controlador del teclado del sistema.

La mayoría de componentes de QWERTY llaman a plugins del mismo paquete, sin embargo, existe un pedazo de código que referencia a plugins de la plataforma de Regin. Una particular parte del código es utilizado tanto en el módulo de QWERTY el 20123, como en Regin, el 50251, y hacen referencia a la dirección 50225 que puede ser ubicada en el sistema de archivos virtual de Regin.

El plugin 50225 de Regin es responsable para inyectarse en modo kernel.

kernel mode hooking

Esa es una prueba sólida que el plugin QWERTY puede operar únicamente como parte de la plataforma de Regin, nivelando las funciones de acceso al kernel desde el plugin 50225.

Como prueba adicional de que ambos módulos utilizan la misma plataforma de software, se muestran las funciones exportadas que hacen uso ambos módulos. Contienen el código de inicio que puede ser encontrado en cualquier otro plugin de Regin, e incluso incluyen el número de plugin que está registrado dentro de su plataforma de trabajo, para permitir mayor alcance de direccionamiento del módulo. Eso sugiere que los módulos son utilizados dentro de la plataforma del malware Regin, según analizaron.

La razón por la que ambos módulos tengan IDs que difieren todavía no se conoce. Sin embargo, conjeturan que podría ser IDs para diferentes actores que ejecutan distintas acciones.

En conclusión, el código publicado por Spiegel tomado de los archivos proporcionados por Snowden, indica que es un plugin diseñado para funcionar como parte de la plataforma del malware Regin. QWERTY según analizaron, es un keylogger, pero que no funciona solo, requiere de funciones de acceso al kernel del sistema, lo cual realiza el módulo 50225 del malware Regin, y no es coincidencia que ambos (QWERTY y REGIN) sean compatibles. Considerando la extrema complejidad del desarrollo de la plataforma que ofrece Regin, y difícil probabilidad de que cualquier otra persona o personas sean capaces de replicarlo sin tener acceso a su código fuente, se deduce que los que hicieron el plugin keylogger QWERTY hecho público por Snowden, y los que hicieron el malware Regin son las mismas personas que trabajaron en conjunto.

Otra observación importante es que los plugins de Regin están almacenados dentro de un sistema de archivos virtual (Virtual File System) que está cifrado y comprimido, lo que significa que no existen directamente en la máquina de la víctima en formato “nativo”. El lanzador de la plataforma carga y ejecuta los plugins al iniciar el sistema. La única forma de capturar la actividad del keylogger es por medio de escaneo a la memoria del sistema o decodificando esos sistemas de archivo virtuales.

Fuente: Securelist.com | Der Spiegel

![reginqwerty[3] reginqwerty[3]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiGfQRgczOkLrloVrNzbsqexJ6I9WZ1EWLq59VlyH9mPdFXilAn8-SNV9onk7G_0ijmdrTWof9Lumz6x9deCHFUtvEV3HfquQrCgHk-8pcf2mU7qlh6GUgPbd7b5kFzGbglE2HqTRKFlKI_/?imgmax=800)